Twórcy FreeBSD nie ufają Intelowi, blokują dostęp do sprzętowego generatora losowości

Na ile zaufać można generatorom liczb losowych, osadzonym we współczesnych procesorach? Od poprawności ich działania zależy realna efektywność wykorzystywanych narzędzi szyfrujących.

0 comments Security grzegorz_brzeczyszczykiewicz dobreprogramy.pl 0

» Ile osób nabrało się na przekręt z grzywnami od UKE? -- Niebezpiecznik.pl --

Nikt. Pod naszym artykułem dotyczącym fałszywych pism z 500 złotową grzywną za brak komunikatu o ciasteczkach, jakie w imieniu UKE były rozsyłane do firm pojawił się bardzo ciekawy komentarz

0 comments Security kawak niebezpiecznik.pl 0

Francuski wywiad przyłapany na fałszowaniu certyfikatów SSL Google'a

Internautom bez końca się wmawia, że „zielona kłódeczka” w pasku przeglądarki to gwarancja bezpiecznego...

0 comments Security kawak dobreprogramy.pl 0

Historia Twojej lokalizacji

Niby wiemy, że Google wie o nas wszystko – ale wiedzieć to jedno, a widzieć to drugie. Polecamy zatem każdemu użytkownikowi Google zajrzeć do swojej historii lokalizacji.

0 comments Security kawak zaufanatrzeciastrona.pl 0

Plik hosts blokujący tysiące “złych” stron

Może komuś się przydać, odradzam instalować "na pałę" ;)

3 comments Security grzegorz_brzeczyszczykiewicz niebezpiecznik.pl 0

Adblock w OpenWrt / Gargoyle

Adblock w OpenWrt / Gargoyle oparty na Dnsmasq, plikach HOSTS i pixelserv. Zablokuj reklamy, spyware, serwisy śledzące i inne niebezpieczne w twojej sieci.

0 comments Security grzegorz_brzeczyszczykiewicz tvtom.pl 0

» Lista Facebookowych przekrętów -- Niebezpiecznik.pl --

Poniżej lista fałszywych wiadomości, krążących po Facebooku, których oszukańcze mechanizmy opisaliśmy w szczegółach.

0 comments Security kawak niebezpiecznik.pl 0

NSA traci morale, a Facebook, Apple, Google i s-ka chcą reformy inwigilacji

Osiem znaczących firm z Facebookiem i Google na czele wystosowało list otwarty m.in. do Prezydenta USA, aby zreformować działania służb specjalnych. Tymczasem w agencji NSA podobno...

0 comments Security kawak di.com.pl 0

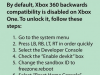

» Strollowani użytkownicy Xbox One sami psują sobie konsole… -- Niebezpiecznik.pl --

Po internecie krąży “infografika” przedstawiająca instrukcje, jakie należy wykonać na konsnoli Xbox One aby osiągnąć wsteczną kompatybilność z Xbox 360.

0 comments Security kawak niebezpiecznik.pl 0

500 zł kary za brak informacji o plikach cookies

UWAGA! Może do Was trafić lipne urzędowe wezwanie do zapłacenia grzywny za brak informacji o plikach cookies.

3 comments Security kawak pcworld.pl 0

Android ma 80% rynku i... prawie 100% wirusów

Udziały Androida w rynku mobilnym wzrosły w 2013 roku do ponad 80 procent, choć to zależy od tego, jak się je liczy.

0 comments Security kawak chip.pl 0

Opublikowali dwa miliony haseŠdo kont użytkowników!

Anonimowi internauci opublikowali dwa miliony haseÅ użytkowników do witryn takich, jak Yahoo!, Facebook, Twitter, LinkedIn i innych. HasÅa te zostaÅy wykradzione przez botnet infekujÄ cy tysiÄ ce komputerów z Windows na pokÅadzie.

0 comments Security kawak chip.pl 0

» Dron, który atakuje i przejmuje inne drony… -- Niebezpiecznik.pl --

Samy Kamar udostępnił instrukcje pozwalające zmienić ogólnodostępnego na rynku drona (Parrot AR.Drone) w maszynę, która wyszukuje i przechwytuje kontrolę nad innymi dronami, atakując ich kanał komunikacyjny (zwykła sieci Wi-Fi).

0 comments Security kawak niebezpiecznik.pl 0

» Broń, jaką możesz zbudować po przejściu przez lotniskowe bramki kontroli bezpieczeństwa -- Niebezpiecznik.pl --

Oto kilka śmiercionośnych narzędzi, jakie można zbudować z rzeczy nabytych w strefie wolnocłowej lotniska, czyli tuż po przejściu przez szczegółową kontrolę bezpieczeństwa :-)

Dziura w D-linkach

Domowe rutery nie przestają być źródłem ciekawych odkryć. Trudno powiedzieć, czy więcej w nich tylnych furtek, czy trywialnych błędów. Tym razem padło ponownie na sprzęt D-Linka, w którym dzięki prostym błędom można uzyskać prawa roota.

0 comments Security kawak zaufanatrzeciastrona.pl 0

Jak pewien White Hat znalazł kod źródłowy prezi.com

Hańba, skandal!!!

1 comment Security grzegorz_brzeczyszczykiewicz shubh.am 0

Mikko Hypponen: How the NSA betrayed the world's trust -- time to act | Video on TED.com

Wykład o programach szpiegowskich USA i UE

preview 0 comments Security Gitman87 ted.com 0

11 przykładów, jak NIE handlować nielegalnymi substancjami w internecie

DEA aresztowało niedawno panią doktor, która handlowała różnymi substancjami w serwisie Silk Road. Pani doktor może znała się na swoim zawodzie, ale popełniając przestępstwo popełniła też tyle błędów, że DEA nie miało wyboru i musiało ją złapać.

0 comments Security grzegorz_brzeczyszczykiewicz zaufanatrzeciastrona.pl 0

Udany atak na GPS jachtu 'Biała róża'

Profesor Todd Humphreys z University of Texas, jeden z najwybitniejszych badaczy bezpieczeństwa GPS, zaprezentował wraz ze swoimi studentami, w jaki sposób można oszukać system GPS zainstalowany na pokładzie luksusowego jachtu.

0 comments Security Writer kopalniawiedzy.pl 0

Niewykrywalne sprzętowe trojany w procesorach

Grupa ekspertów opublikowała pracę badawczą, w której opisują, w jaki sposób układy scalone wykorzystywane np. przez wojsko mogą zostać na etapie produkcyjnym zmienione tak, by ułatwiały włamanie się do urządzeń korzystających z tych układów.

0 comments Security Writer kopalniawiedzy.pl 0

Projekt 29: polski wirus wojskowy (na zamówienie MON)

Tytuł projektu: “Oprogramowanie i sprzęt elektroniczny do prowadzenia walki informacyjnej”.

0 comments Security duxet niebezpiecznik.pl 0