All your phone are belong to NSA [ENG] [ENG]

0 comments Security KopiujacyBot firstlook.org 0

Certyfikat Salfisha uzywany przez Lenowo w instalowanym klientom spyware został złamany [ENG]

Wystarczył twający 10s atak słownikowy :)

0 comments Security borysses erratasec.com 0

Kaspersky Lab: NSA instaluje oprogramowanie szpiegujące na nowych dyskach twardych

Firma Kaspersky Lab, zajmująca się tworzeniem oprogramowania zabezpieczającego komputery, m.in. oprogramowanie antywirusowe, przygotowała raport, z którego wynika, że NSA instalowała na dyskach twardych oprogramowanie szpiegujące.

0 comments Security Kuraito pclab.pl 0

Werner Koch dostał grant na $60k na dalszy rozwój GnuPG [ENG]

Po publikacji artykułu który linkuję (jest o tym, że Werner nie ma lekko z fundowaniem jego pracy) otrzymał spory grant od LF, posypały się też "drobne" datki, a FB i Stripe zadeklarowały na jego projekty $50k ... rocznie.

3 comments Security szarak propublica.org 0

Jak Assad przez sex chat zdobywa informacje o rebeliantach

0 comments Security GeraltRedhammer niebezpiecznik.pl 0

Bezpieczeństwo szerzej pojęte: polskie więzienia i przemyt narkotyków, ucieczki

0 comments Security Reader zaufanatrzeciastrona.pl 0

New cybersecurity law could make this subreddit a felony in the US [ENG] [ENG]

0 comments Security KopiujacyBot whitehouse.gov 1

North Korea's Naenara Web Browser: It's Weirder Than We Thought [ENG] [ENG]

0 comments Security KopiujacyBot whitehatsec.com 1

Red Star OS, koreański system operacyjny napisany w jeden wieczór przez Kima ma poważny problem :) [ENG]

Źle skonfigurowane uprawnienia zapisu pliku pozwalają na uzyskanie dostępu z poziomu roota XD

2 comments Security borysses arstechnica.com 0

Secure Secure Shell [ENG]

This post will still be here when you finish. My goal with this post here is to make NSA analysts sad.

0 comments Security akerro stribika.github.io 0

Mam nadzieję, że nikt nie używa publicznych proxy. Nigdy. [ENG]

because it's an easy way to infect thousands of users and collect their data

0 comments Security akerro haschek.at 0

ZFS vs HAMMER [ENG]

I am starting this thread in desire to document ZFS (FreeBSD) and HAMMER1 (DragonFlyBSD) feature differences for people who are interested in serious...

0 comments Security akerro freebsd.org 0

[openssl-dev] EC key generation in broken in all versions [ENG]

0 comments Security akerro mail-archive.com 0

Why aren’t we using SSH for everything? [ENG]

Dozens of facts about the SSH protocol and why we should use it for more things.

Obszerna relacja z 31 edycji Chaos Communication Congress

2 comments Security akerro zaufanatrzeciastrona.pl 0

4G Security: Hacking USB Modem and SIM Card via SMS [ENG]

0 comments Security akerro ptsecurity.com 0

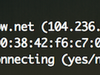

Możesz samodzielnie sprawdzić, czy ktoś podsłuchuje Twój telefon komórkowy

SnoopSnitch, bo tak nazywa się ta darmowa i otwarta aplikacja, posiada dość spore możliwości. Według jej twórców pozwala ona na wykrywanie:

0 comments Security akerro zaufanatrzeciastrona.pl 0

Źle zabezpieczone sieci komórkowe

protokół SS7, wykorzystywany do komunikacji pomiędzy sieciami telefonii komórkowej, jest bardzo słabo zabezpieczony, przez co łatwo można poznać lokalizację konkretnego telefonu. Wystarczy tylko... znać jego numer.

0 comments Security akerro kopalniawiedzy.pl 0

VeraCrypt - Fork TC z poprawionymi bugami, nadal rozwijany [ENG]

VeraCrypt is a free disk encryption software with enhanced security for establishing and maintaining an on-the-fly-encrypted volume based on TrueCrypt.

3 comments Security akerro n0where.net 0

Tor, VPN, OTR, PGP, Truecrypt czyli czego nie potrafi dzisiaj złamać NSA

W jednym z dokumentów NSA znaleźć można prostą tabelkę, w której agenci klasyfikują różne rozwiązania w zależności od tego, jak łatwo lub trudno jest im je atakować. Śledzenie dokumentów przesyłanych w sieci uznano za trywialne.

4 comments Security akerro zaufanatrzeciastrona.pl 0